Em nossa Kaspersky Security Analyst Summit (SAS), conferência na qual já é tradição falar sobre ataques APT, onde já fornecemos em primeira mão informações sobre Slingshot, Carbanak e Careto.Os ataques direcionados estão em ascensão e este ano não foi diferente: na SAS 2019 em Cingapura, um dos protagonistas é um grupo focado em APTs chamado Gaza Cybergang.

Um arsenal variado

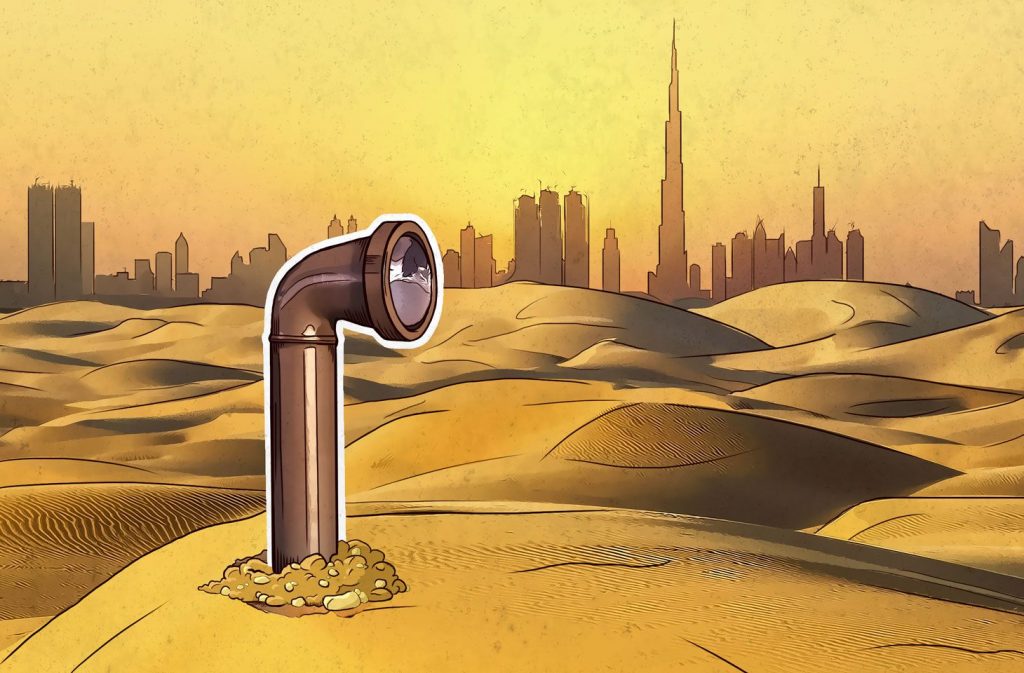

O grupo Gaza é especialista em ciberespionagem e sua ação é limitada ao Oriente Médio e aos países da Ásia Central. Suas vítimas em potencial são políticos, diplomatas, jornalistas, ativistas e outros cidadãos politicamente ativos da região.

Quanto ao número de ataques que registramos de janeiro de 2018 a janeiro de 2019, os alvos do topo da lista estão dentro do território palestino. Houve também tentativas de infecção na Jordânia, em Israel e no Líbano. Em seus ataques, o grupo usou métodos e ferramentas de vários graus de complexidade.

Nossos especialistas identificaram três subgrupos na gangue e já rastrearam dois deles. Um foi responsável pela campanha do Desert Falcons e o outro estava por trás dos ataques direcionados conhecidos como Operation Parliament.

Bem, agora vamos falar sobre o terceiro, que vamos chamar de MoleRATs. O grupo tem ferramentas relativamente simples, embora sua campanha SneakyPastes (conhecida assim devido ao uso de pastebin.com) não seja nada inofensiva.

SneakyPastes

A campanha apresenta vários estágios. Começa com phishing, enviando e-mails de endereços e domínios de uso único. Às vezes, os e-mails contêm links para malware ou anexos infectados. Se a vítima executar o anexo (ou se acessar o link), o dispositivo será infectado pelo malware Stage One, programado para ativar a cadeia de infecção.

Os e-mails, que buscam ganhar a confiança do leitor, costumam estar relacionados à política: negociações ou discursos de instituições de prestígio.

Depois de instalado, o One Stage tenta ficar invisível no dispositivo, escondendo-se de qualquer solução antivírus e, mantendo-se oculto no servidor de comando.

Cibercriminosos usam serviços públicos (pastebin.com, github.com, mailimg.com, upload.cat, dev-point.com e pomf.cat) para as fases posteriores do ataque (incluindo o envio do software malicioso) e, acima de tudo, para se comunicar com o servidor de comando. Normalmente, eles usam vários métodos ao mesmo tempo para enviar as informações extraídas.

Por fim, o dispositivo acaba infectado com um malware RAT, que oferece aos cibercriminosos diversas funcionalidades para explorá-lo, tais como fazer o download e upload livremente de arquivos, executar aplicativos, buscar documentos e criptografar as informações.

O malware varre o computador da vítima com intuito de localizar todos os arquivos PDF, DOC, DOCX e XLSX, armazenados em pastas temporárias, os classifica e os criptografa, e finalmente, envia para um servidor de comando por meio de uma cadeia de domínios.

Nós identificamos várias ferramentas neste tipo de ataque. Se você quiser saber mais sobre elas e obter mais informações técnicas, não perca o post no Securelist.

Proteção integrada contra ameaças integradas

Nossos produtos são projetados para combater com sucesso os componentes usados na campanha SneakyPastes. Se você quiser evitar ser uma das vítimas, siga estas dicas:

- Ensine seus funcionários a reconhecer e-mails perigosos, sejam eles mensagens massivas ou direcionadas. Os ataques da Gaza Cybergang começam com phishing. Nossa plataforma interativa Kaspersky ASAP não apenas fornece essas informações, mas também as competências necessárias para manter seu negócio seguro.

- Utilize soluções integradas projetadas para lidar com ataques complexos e em múltiplos estágios, o que pode impactar a eficácia de soluções de antivírus básicas. Para assegurar proteção contra ataques a nível de rede, recomendamos um pacote que inclua o Kaspersky Anti Targeted Attack e o Kaspersky Endpoint Detection and Response.

- Se sua empresa usa um serviço de segurança de informação dedicado, recomendamos que você assine os relatórios detalhados da Kaspersky Lab nos quais oferecemos detalhes sobre ameaças virtuais atuais. Você pode solicitar sua inscrição pelo e-mail intelreports@kaspersky.com

from Notícias – Blog oficial da Kaspersky Lab http://bit.ly/2Gg8Rd7

0 comentários:

Postar um comentário