Sempre há um atraso entre o lançamento de um filme e sua disponibilidade nos serviços de streaming. Os lançamentos digitais podem levar meses – e quanto melhor o filme se sair nos cinemas, maior o atraso, porque os estúdios ganham muito mais dinheiro lá do que nas salas de estar.

No entanto, muitas pessoas começam a procurar os sucessos de bilheteria online assim que são lançados, ou até mesmo antes. Serviços de vídeos legítimos raramente disponibilizam esses conteúdos – o que não é surpresa. Mas os cibercriminosos podem. Ou melhor, podem tentar convencê-lo que fornecerão. O exemplo mais recente é um golpe relacionado ao novíssimo e tremendamente popular Avengers: Endgame, ou no Brasil, Vingadores: Ultimato.

Download do filme Avengers: Endgame? Não caia nesse golpe

Tudo começa com uma busca despretensiosa. Os resultados incluem um site que promete ao usuário o download ou uma plataforma de streaming para assistir online o Avengers: Endgame completo sem sair de casa.

É verdade que o streaming começa sem incidentes. Mas poucos minutos depois, uma mensagem aparece na tela, solicitando que o usuário crie uma senha.

É verdade que o streaming começa sem incidentes. Mas poucos minutos depois, uma mensagem aparece na tela, solicitando que o usuário crie uma senha.

A criação da conta é gratuita – exceto pelo fato de que o usuário precisa fornecer um endereço de e-mail e inventar uma senha.

A criação da conta é gratuita – exceto pelo fato de que o usuário precisa fornecer um endereço de e-mail e inventar uma senha.

No entanto, depois de clicar em Continuar, o usuário descobre que essas informações não são suficientes. A conta tem que ser validada. Isso requer informações de pagamento do usuário e detalhes do cartão de crédito, incluindo o código CVC, impresso no verso do cartão.

O site promete que as informações serão usadas apenas para comprovar que o usuário está em um país onde o site é “licenciado para distribuir” o conteúdo. Não haverá nenhuma cobrança, eles dizem.

O site promete que as informações serão usadas apenas para comprovar que o usuário está em um país onde o site é “licenciado para distribuir” o conteúdo. Não haverá nenhuma cobrança, eles dizem.

Os poucos segundos de conteúdo genuíno que os golpistas transmitiram foram apenas parte do trailer. E as informações fornecidas no cadastro acabaram nas mãos dos golpistas.

Por que criar uma conta nesses sites é perigoso?

A maioria dos visitantes simplesmente deixa o site depois da solicitação dos dados de pagamento e cartão de crédito. No entanto, os golpistas já venceram ganhando um endereço de e-mail e uma senha.

Você sabe, e nós não cansamos de repetir, que as pessoas tendem a usar a mesma senha para muitas contas. Quase todo mundo faz isso. Portanto, é uma aposta bastante segura que pelo menos algumas das combinações de e-mail e senha coletadas por golpistas neste site irão coincidir com as credenciais da conta em outros sites – lojas online, jogos ou serviços de streaming, contas de e-mail, mídias sociais, para citar algumas.

E essas contas são valiosas para os cibercriminosos. Elas podem ser usadas para roubar dinheiro ou moedas digitais, para lavar valores e outros itens roubados, ou pelo menos para spam.

Como se proteger desse tipo de golpe

- Os mecanismos de pesquisa estão fazendo um bom trabalho mantendo os resultados de busca mais verdadeiros possível, mas eles simplesmente não conseguem monitorar tudo.

- Não insira informações, principalmente detalhes do cartão de crédito, em um site em que você não tenha motivos para confiar.

- Pare de reutilizar senhas. Use um gerenciador de senhas.

- Use um antivírus confiávelcom proteção comprovada e testada contra golpes online e phishing.

Em um mundo perfeito, você instalaria os patches de todos os softwares em uso na sua empresa logo no lançamento. Mas na vida real, as coisas são um pouco mais complicadas, e nunca há tempo o suficiente para todos – então tem de priorizar. Mas qual a melhor forma de fazer isso?

Em um mundo perfeito, você instalaria os patches de todos os softwares em uso na sua empresa logo no lançamento. Mas na vida real, as coisas são um pouco mais complicadas, e nunca há tempo o suficiente para todos – então tem de priorizar. Mas qual a melhor forma de fazer isso? A existência de um exploit só vem à tona pouco antes ou depois de ser publicado. Há exceções, mas na maioria dos casos a janela é de duas semanas da publicação da CVE. Então, CVEs demandam resposta rápida.

A existência de um exploit só vem à tona pouco antes ou depois de ser publicado. Há exceções, mas na maioria dos casos a janela é de duas semanas da publicação da CVE. Então, CVEs demandam resposta rápida. Não é preciso dizer que as taxas de instalação de atualizações ficam para trás. Em média, um mês depois da detecção, apenas um quarto das vulnerabilidades são corrigidas. Leva 100 dias para eliminar metade, e um quarto permanece sem remediação por um ano.

Não é preciso dizer que as taxas de instalação de atualizações ficam para trás. Em média, um mês depois da detecção, apenas um quarto das vulnerabilidades são corrigidas. Leva 100 dias para eliminar metade, e um quarto permanece sem remediação por um ano. Mais de 2/3 das vulnerabilidades sem patches que existem se encontram em produtos de três fabricantes:

Mais de 2/3 das vulnerabilidades sem patches que existem se encontram em produtos de três fabricantes:

Nesse meio tempo, 77% dos CVEs não têm exploit publicado. Cabe ressaltar que nem todas as vulnerabilidades publicadas são encontradas em ambiente real – apenas 37 mil das 108 mil CVEs existentes. E apenas 5 mil CVEs existem e são exploráveis. São essas vulnerabilidades que devem ser priorizadas – elas só precisam ser identificadas corretamente.

Nesse meio tempo, 77% dos CVEs não têm exploit publicado. Cabe ressaltar que nem todas as vulnerabilidades publicadas são encontradas em ambiente real – apenas 37 mil das 108 mil CVEs existentes. E apenas 5 mil CVEs existem e são exploráveis. São essas vulnerabilidades que devem ser priorizadas – elas só precisam ser identificadas corretamente.

Uma das estratégias de patching mais aceitas é baseada no chamado Common Vulnerability Scoring System (CVSS), no qual prioridades são associadas a notas do CVSS acima de determinado valor. Calcular eficiência e cobertura para o CVSS 10, obtivemos 23% e 7% respectivamente. É interessante ressaltar que o mesmo resultado (pelo menos por essas métricas) pode ser atingido pela instalação aleatória de patches.

Uma das estratégias de patching mais aceitas é baseada no chamado Common Vulnerability Scoring System (CVSS), no qual prioridades são associadas a notas do CVSS acima de determinado valor. Calcular eficiência e cobertura para o CVSS 10, obtivemos 23% e 7% respectivamente. É interessante ressaltar que o mesmo resultado (pelo menos por essas métricas) pode ser atingido pela instalação aleatória de patches. A abordagem mais comum – priorize tudo com CVSS “alto” (7 ou maior) – produzindo resultados bem melhores. Essa abordagem não é ruim de forma geral, mas consome muito tempo e significa ter que priorizar a instalação de muitos patches.

A abordagem mais comum – priorize tudo com CVSS “alto” (7 ou maior) – produzindo resultados bem melhores. Essa abordagem não é ruim de forma geral, mas consome muito tempo e significa ter que priorizar a instalação de muitos patches.

Então, a longo prazo, essa abordagem é menos relevante que as baseadas em CVSS.

Então, a longo prazo, essa abordagem é menos relevante que as baseadas em CVSS.

Por último, algumas dicas dos pesquisadores sobre o que fazer:

Por último, algumas dicas dos pesquisadores sobre o que fazer:

A Kaspersky Lab e o LABORATORIA Art & Science Foundation estão com a obra Borgy&Bes, que discute a consciência robótica e os limites da aprendizagem – com olhar artístico. A obra é uma iniciativa da fundação e contou com a colaboração entre o artista austríaco Thomas Feuerstein, cientistas russos, pesquisadores e técnicos em robóticas para criar entidades independentes que vivem e se comunicam entre si por vontade própria. Ela é composta por

A Kaspersky Lab e o LABORATORIA Art & Science Foundation estão com a obra Borgy&Bes, que discute a consciência robótica e os limites da aprendizagem – com olhar artístico. A obra é uma iniciativa da fundação e contou com a colaboração entre o artista austríaco Thomas Feuerstein, cientistas russos, pesquisadores e técnicos em robóticas para criar entidades independentes que vivem e se comunicam entre si por vontade própria. Ela é composta por  Consciência Cibernética [?] Horizonte Quântico

Consciência Cibernética [?] Horizonte Quântico

O GitHub é um recurso popular para desenvolvimento cooperativo de softwares. É usado para armazenar códigos em repositórios com acesso aberto e restrito, conectando colegas, envolvendo-os em testes de programas e utilizando códigos abertos e prontos para suas tecnologias. Como ele simplifica muito e acelera a criação de aplicativos e serviços, muitos programadores estão satisfeitos em utilizar a plataforma, assim como empresas que criam seus próprios softwares baseados em módulos de fonte aberta. Inclusive, empresas que buscam transparência também usam com frequência.

O GitHub é um recurso popular para desenvolvimento cooperativo de softwares. É usado para armazenar códigos em repositórios com acesso aberto e restrito, conectando colegas, envolvendo-os em testes de programas e utilizando códigos abertos e prontos para suas tecnologias. Como ele simplifica muito e acelera a criação de aplicativos e serviços, muitos programadores estão satisfeitos em utilizar a plataforma, assim como empresas que criam seus próprios softwares baseados em módulos de fonte aberta. Inclusive, empresas que buscam transparência também usam com frequência.

A detecção da maioria dos ataques de APT ocorre durante a troca de informações com o servidor de comando. Transmissões súbitas entre um computador de uma rede corporativa e uma máquina externa desconhecida é sinal de alarme, o que certamente irá desencadear uma resposta da equipe de segurança da informação, e, é por isso que os cibercriminosos decidem esconder essas comunicações. Portanto, para esse tipo de golpe é cada vez mais comum usar

A detecção da maioria dos ataques de APT ocorre durante a troca de informações com o servidor de comando. Transmissões súbitas entre um computador de uma rede corporativa e uma máquina externa desconhecida é sinal de alarme, o que certamente irá desencadear uma resposta da equipe de segurança da informação, e, é por isso que os cibercriminosos decidem esconder essas comunicações. Portanto, para esse tipo de golpe é cada vez mais comum usar

“

“

Os pagamentos móveis tornaram-se muito populares, especialmente em mercados emergentes, como África e América Latina, onde os consumidores podem facilmente depositar, sacar e pagar bens e serviços usando seus dispositivos móveis. Porém, eles também estão sendo alvos de uma onda de ataques, e as pessoas estão perdendo dinheiro em fraudes de clonagem de chips em grande escala.

Os pagamentos móveis tornaram-se muito populares, especialmente em mercados emergentes, como África e América Latina, onde os consumidores podem facilmente depositar, sacar e pagar bens e serviços usando seus dispositivos móveis. Porém, eles também estão sendo alvos de uma onda de ataques, e as pessoas estão perdendo dinheiro em fraudes de clonagem de chips em grande escala.

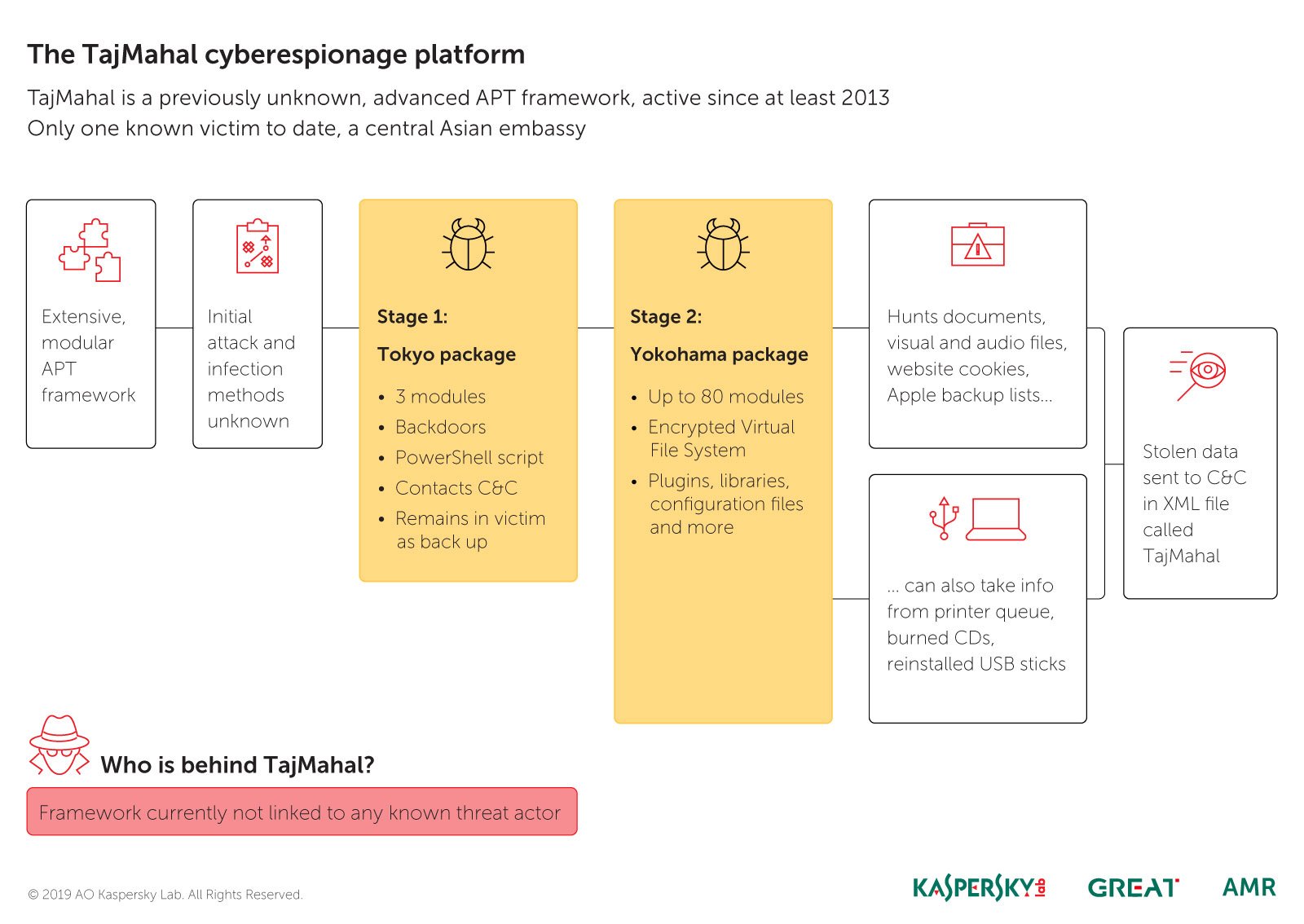

O TajMahal, mais que um sistema de invasão, é uma infraestrutura spyware de alta tecnologia e qualidade com uma variedade de plugins (nossos especialistas descobriram 80 módulos maliciosos até agora), permitindo milhares de situações de ataque, usando várias ferramentas. De acordo com os nossos pesquisadores, o APT tem estado ativo nos últimos cinco anos, e o fato de apenas uma vítima ter sido confirmada até o momento só corrobora que muitas outras ainda serão identificadas.

O TajMahal, mais que um sistema de invasão, é uma infraestrutura spyware de alta tecnologia e qualidade com uma variedade de plugins (nossos especialistas descobriram 80 módulos maliciosos até agora), permitindo milhares de situações de ataque, usando várias ferramentas. De acordo com os nossos pesquisadores, o APT tem estado ativo nos últimos cinco anos, e o fato de apenas uma vítima ter sido confirmada até o momento só corrobora que muitas outras ainda serão identificadas.

Pode parecer surpreendente, cada vez mais, os bancos implementam sistemas rígidos de segurança e soluções antifraude inteligentes baseadas em aprendizado de máquina, além de todos os tipos de proteção contra roubo de valores por meio dos cartões. Em teoria, isso deveria pelo menos impedir que os cibercriminosos iniciantes aplicassem esse golpe, mas as estatísticas mostram o oposto. De fato, se você perguntar em um fórum da Darknet “Quais são os primeiros passos para uma carreira no cibercrime?”. Certamente, a resposta será “carding“.

Pode parecer surpreendente, cada vez mais, os bancos implementam sistemas rígidos de segurança e soluções antifraude inteligentes baseadas em aprendizado de máquina, além de todos os tipos de proteção contra roubo de valores por meio dos cartões. Em teoria, isso deveria pelo menos impedir que os cibercriminosos iniciantes aplicassem esse golpe, mas as estatísticas mostram o oposto. De fato, se você perguntar em um fórum da Darknet “Quais são os primeiros passos para uma carreira no cibercrime?”. Certamente, a resposta será “carding“.

Se você for uma das 500 milhões pessoas no mundo usando o WinRAR, poderá ser o alvo perfeito para os golpistas. Descobriu-se recentemente que cada versão do programa, lançada nos últimos 19 anos, tem um bug crítico que permite aos cibercriminosos invadirem seu computador. Até agora,

Se você for uma das 500 milhões pessoas no mundo usando o WinRAR, poderá ser o alvo perfeito para os golpistas. Descobriu-se recentemente que cada versão do programa, lançada nos últimos 19 anos, tem um bug crítico que permite aos cibercriminosos invadirem seu computador. Até agora,  Felizmente, não passamos por acontecimentos desse tamanho nos últimos 12 meses, não porque os criminosos desistiram. A gigante do alumínio Hydro anunciou ter sido

Felizmente, não passamos por acontecimentos desse tamanho nos últimos 12 meses, não porque os criminosos desistiram. A gigante do alumínio Hydro anunciou ter sido