O Cryptojacking é o uso sem autorização do computador de alguém para minerar criptomoedas. De forma simples, mineração maliciosa. Cibercriminosos usam uma variedade de meios escusos para instalar programas de mineração em computadores de terceiros (preferencialmente em volume), e ficar com todo o lucro da mineração de criptomoedas sem incorrer em custos com equipamentos ou eletricidade.

Se você não está familiarizado com o cryptojacking, agora é o momento perfeito para ler sobre. Eis o porquê.

O incrível crescimento do cryptojacking

Do ponto de vista lógico, você pode pensar que a queda no valor das criptomoedas levaria ao declínio da prática do cryptojacking, por haver menos lucro. Mas o oposto ocorreu. Na RSA Conference 2019, os analistas da Cisco Umbrella reportaram que o volume de tráfego corporativo de criptomoedas no mundo foi multiplicado por 200 durante o ano! Isso é resultado direto da ascensão do cryptojacking.

Provavelmente, é que durante o auge os usuários se acostumaram ao alto rendimento das criptomoedas. Mas depois que o mercado desacelerou, e utilizar equipamentos próprios deixou de ser lucrativo, alguns optaram por uma alternativa menos honesta – o cryptojacking.

Quem sofre mais no Cryptojacking?

O principal dano do cryptojacking é sentido por negócios de pequeno e médio porte – a última conta em quase um terço do tráfego de criptomoedas. Grandes empresas dividem a dor com apenas 18%, presumidamente porque têm mentalidades mais sérias sobre segurança da informação, mesmo que a PMEs tenha uma atitude mais relaxada.

A distribuição do tráfego da criptomineração por indústria é interessante: em primeiro lugar está o setor energético (34%), seguido pelo de educação (26%) e saúde (7%).

Dados da Cisco Umbrella indicam que o principal alvo dos cryptojackers foi a América do Norte: os EUA computam 62% do tráfego de criptomoedas, com outros 2% advindos do Canadá. Europa, Oriente Médio e África estão na segunda posição, com modestos 6%. A maior surpresa é a África do Sul com 2% do tráfego de criptomoedas, o suficiente para ficar em terceiro lugar.

Como se proteger contra cryptojacking

Nunca subestime o dano que o cryptojacking pode causar. Claro, a mineração maliciosa é bem menos destrutiva que os ransomware. Porém as perdas são diretas – vítimas têm de pagar pelo poder computacional e eletricidade, que podem traduzir-se em somas consideráveis.

Além disso, o simples fato dos computadores da sua empresa estarem executando uma atividade ilegal não é uma boa notícia, e já significa que sua TI possui vulnerabilidades. Hoje, são exploradas por cryptojacking, mas quando o negócio se torna menos lucrativo, serão direcionadas a outros propósitos.

- Use soluções de segurança confiáveis, preferivelmente desenvolvidas com tecnologias contra cryptojacking.

- Também instale um software de proteção antivírus em dispositivos embutidos (telas pública, terminais, etc.) e habilite o modo de Negação Padrão sempre que possível.

- Monitoramento de tráfego: as consultas frequentes em domínios de grupos de criptomoedas são um claro sinal que alguém está minerando as suas custas. Idealmente, adicione esses domínios a lista de bloqueados em todos os computadores de sua rede – listas desses domínios podem ser encontradas online. Novos domínios aparecem constantemente, então tenha certeza de atualizá-las sistematicamente.

- Investigue imediatamente qualquer crescimento anormal das necessidades de uso de processamento para plataformas de computação de nuvem como a Amazon EC, Microsoft Azure, e outros.

from Notícias – Blog oficial da Kaspersky Lab https://ift.tt/2UhQyw9

Seguindo a estratégia principal que foca nas soluções estratégias da empresa, a Kaspersky Lab detalhou o

Seguindo a estratégia principal que foca nas soluções estratégias da empresa, a Kaspersky Lab detalhou o

Para manter essas informações protegidas, mas disponíveis para o uso diário (ou seja, para fazer compras online, acessar serviços online públicos ou de locação de automóveis), as pessoas precisam de uma ‘caixa mágica’ que permita encontrar o arquivo, documento ou credenciais certas no momento certo. Com o Kaspersky Password Manager, o processo de organização de informações privadas e valiosas se torna mais simples, permitindo que os usuários gerenciem dados digitais com segurança e eficiência, de qualquer lugar e usando qualquer dispositivo.

Para manter essas informações protegidas, mas disponíveis para o uso diário (ou seja, para fazer compras online, acessar serviços online públicos ou de locação de automóveis), as pessoas precisam de uma ‘caixa mágica’ que permita encontrar o arquivo, documento ou credenciais certas no momento certo. Com o Kaspersky Password Manager, o processo de organização de informações privadas e valiosas se torna mais simples, permitindo que os usuários gerenciem dados digitais com segurança e eficiência, de qualquer lugar e usando qualquer dispositivo. Os grandes vazamentos de informações de contas privadas são uma realidade, desde

Os grandes vazamentos de informações de contas privadas são uma realidade, desde  O Kaspersky Password Manager conta com duas versões: a gratuita e a paga. A diferença é o número de registros que o usuário poderá manter na área segura. A versão gratuita é limitada a 15 credenciais. Todas as novas funcionalidades estão disponíveis em ambas as versões. Os usuários podem encontrar mais informações sobre a nova versão do Kaspersky Password Manager, bem como baixar a

O Kaspersky Password Manager conta com duas versões: a gratuita e a paga. A diferença é o número de registros que o usuário poderá manter na área segura. A versão gratuita é limitada a 15 credenciais. Todas as novas funcionalidades estão disponíveis em ambas as versões. Os usuários podem encontrar mais informações sobre a nova versão do Kaspersky Password Manager, bem como baixar a

Conheça o caso do André, que queria baixar um arquivo muito importante de um Torrent tracker. Ele não sabia que, embora use torrents para economizar, outras pessoas com menores níveis de responsabilidade social os usam para tirar uma grana de usuários assim. Por exemplo, poderiam fazer isso por meio de um golpe recentemente identificado no The Pirate Bay, no qual golpistas começam a semear uma série de cópias de softwares crackeados, substituindo os arquivos originais por outros maliciosos de sua autoria.

Conheça o caso do André, que queria baixar um arquivo muito importante de um Torrent tracker. Ele não sabia que, embora use torrents para economizar, outras pessoas com menores níveis de responsabilidade social os usam para tirar uma grana de usuários assim. Por exemplo, poderiam fazer isso por meio de um golpe recentemente identificado no The Pirate Bay, no qual golpistas começam a semear uma série de cópias de softwares crackeados, substituindo os arquivos originais por outros maliciosos de sua autoria.

O utilitário “trojanizado” foi assinado com um certificado legítimo e hospedado no servidor oficial da ASUS dedicado a atualizações. Isso permitiu que permanecesse sem ser detectado por um longo tempo. Os criminosos até se certificaram de que o tamanho do arquivo do utilitário malicioso permanecesse igual ao do original.

O utilitário “trojanizado” foi assinado com um certificado legítimo e hospedado no servidor oficial da ASUS dedicado a atualizações. Isso permitiu que permanecesse sem ser detectado por um longo tempo. Os criminosos até se certificaram de que o tamanho do arquivo do utilitário malicioso permanecesse igual ao do original. O GandCrab ransomware está de volta e ativo como nunca. Seus desenvolvedores lançam constantemente novas versões para não perderem a parcela de mercado

O GandCrab ransomware está de volta e ativo como nunca. Seus desenvolvedores lançam constantemente novas versões para não perderem a parcela de mercado

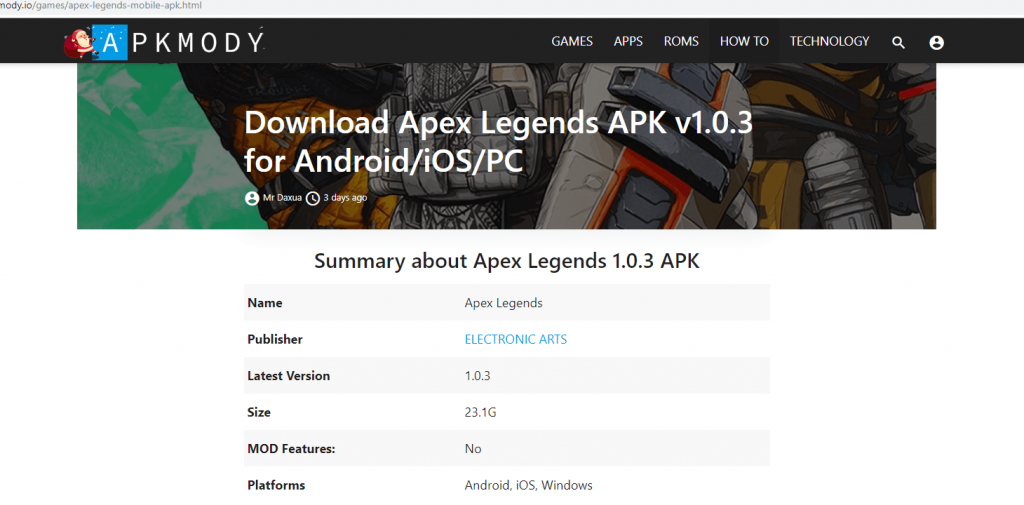

“Download gratuito do APK Android do Apex Legends, sem SMS ou registro”

“Download gratuito do APK Android do Apex Legends, sem SMS ou registro” Para completar, há vídeos no YouTube com instruções sobre como baixar e instalar o jogo, o qual, como mencionado anteriormente, sequer existe. A descrição do vídeo inclui um link para o pacote.

Para completar, há vídeos no YouTube com instruções sobre como baixar e instalar o jogo, o qual, como mencionado anteriormente, sequer existe. A descrição do vídeo inclui um link para o pacote.

Os fornecedores de segurança incluídos nas avaliações TOP3 englobaram muitos dos mais reconhecidos no mercado. Os produtos para o consumidor, corporativos e para dispositivos móveis foram testados em diferentes momentos do ano.

Os fornecedores de segurança incluídos nas avaliações TOP3 englobaram muitos dos mais reconhecidos no mercado. Os produtos para o consumidor, corporativos e para dispositivos móveis foram testados em diferentes momentos do ano.

Quando uma empresa atinge um porte elevado, a proteção de endpoints se torna uma tarefa desafiadora, não apenas por conta do aumento contínuo de ciberameaças, mas principalmente pela complexidade cada vez maior no gerenciamento da própria infraestrutura e na maior superfície de ataque. O novo Kaspersky Endpoint Security for Business foi criado especificamente para ajudar as empresas a vencer esses desafios.

Quando uma empresa atinge um porte elevado, a proteção de endpoints se torna uma tarefa desafiadora, não apenas por conta do aumento contínuo de ciberameaças, mas principalmente pela complexidade cada vez maior no gerenciamento da própria infraestrutura e na maior superfície de ataque. O novo Kaspersky Endpoint Security for Business foi criado especificamente para ajudar as empresas a vencer esses desafios. As vulnerabilidades 0-day são falhas desconhecidos no software que podem ser exploradas por invasores para violar o dispositivo e a rede da vítima. O novo exploit usa uma vulnerabilidade no subsistema gráfico do Microsoft Windows para conseguir privilégios locais e obter controle total do computador invadido. A amostra de malware examinada pelos pesquisadores da Kaspersky Lab mostra que o exploit visa as versões do sistema operacional do Windows 8 ao 10.

As vulnerabilidades 0-day são falhas desconhecidos no software que podem ser exploradas por invasores para violar o dispositivo e a rede da vítima. O novo exploit usa uma vulnerabilidade no subsistema gráfico do Microsoft Windows para conseguir privilégios locais e obter controle total do computador invadido. A amostra de malware examinada pelos pesquisadores da Kaspersky Lab mostra que o exploit visa as versões do sistema operacional do Windows 8 ao 10.

O que isso significa, além do hype, é claro, é que muitas empresas ao redor do mundo inspiraram-se na Amazon. Google, e outros gigantes propulsores de dados. Esses negócios levam muito a sério a tarefa de espremer o máximo de valor da grande quantidade de dados que coletam diariamente. E para isso, usarão inteligência artificial – ou, mais precisamente, aprendizado de máquina, a tecnologia que as pessoas se referem quando falam de IA.

O que isso significa, além do hype, é claro, é que muitas empresas ao redor do mundo inspiraram-se na Amazon. Google, e outros gigantes propulsores de dados. Esses negócios levam muito a sério a tarefa de espremer o máximo de valor da grande quantidade de dados que coletam diariamente. E para isso, usarão inteligência artificial – ou, mais precisamente, aprendizado de máquina, a tecnologia que as pessoas se referem quando falam de IA. O êxito das estratégias de distribuição é demonstrado não apenas pelo aumento dos ataques, mas também do número de usuários únicos que foram alvo. Esse número aumentou de 774 mil no ano anterior para 9,8 milhões usuários afetados em 2018. Dentre as ameaças detectadas, o crescimento mais significativo foi no uso de Trojan-Droppers, cuja parcela quase dobrou (de 8,6% para 17,2%). Esse tipo de malware foi criado para burlar a proteção do sistema e distribuir todos os tipos de malware, de trojans bancários até ransomware.

O êxito das estratégias de distribuição é demonstrado não apenas pelo aumento dos ataques, mas também do número de usuários únicos que foram alvo. Esse número aumentou de 774 mil no ano anterior para 9,8 milhões usuários afetados em 2018. Dentre as ameaças detectadas, o crescimento mais significativo foi no uso de Trojan-Droppers, cuja parcela quase dobrou (de 8,6% para 17,2%). Esse tipo de malware foi criado para burlar a proteção do sistema e distribuir todos os tipos de malware, de trojans bancários até ransomware.