O que você PRECISA fazer sobre o vazamento de dados que houve no Facebook nesta sexta (28)?

- Nada.

O que você NÃO PRECISA fazer sobre a recente violação de segurança do Facebook:

- Não se apresse em alterar sua senha. As senhas não foram afetadas durante essa violação, elas estão seguras.

- Não entre em pânico. Mesmo que você tenha sido desconectado do Facebook por algum motivo. Isso significa que a rede acha que você provavelmente está sendo afetado e que redefiniu o token de autenticação para que ninguém, a não ser você, pudesse acessar sua conta. Então, se nada de ruim aconteceu antes, agora sua conta está segura. Você precisará digitar a senha e o código 2FA (se tiver ativado), mas isso é tudo.

- Não exclua sua conta do Facebook. Bem, é claro que você sempre pode fazer isso, mas essa brecha não é motivo para se preocupar demais.

Veja o que realmente aconteceu

Em 28 de setembro, o Facebook publicou uma atualização de segurança, descrevendo o fato de que a equipe de engenharia da empresa descobriu um problema de segurança que afeta quase 50 milhões de contas. O problema de segurança significa que alguém realizou um ataque bastante sofisticado que permitiu roubar 50 milhões de tokens de acesso do usuário.

Um token de acesso é, como o próprio Facebook descreve, basicamente uma chave para sua conta. Se uma pessoa o tiver, o Facebook considera essa pessoa autorizada a entrar nessa conta e não solicita a inserção de login e senha e códigos 2FA. Assim, tendo roubado 50 milhões de tokens de acesso de usuário, os hackers poderiam potencialmente acessar essas contas. Mas isso não significa que obtiveram acesso às senhas ou, de alguma forma, quebraram o mecanismo de autenticação de dois fatores. Sua senha é segura e o 2FA ainda está funcionando como pretendido. Mas roubar um token é uma maneira de contornar essas defesas.

O Facebook explica que a investigação do incidente está nos estágios iniciais, mas por enquanto eles suspeitam que alguém encontrou uma vulnerabilidade em seu recurso “Visualizar como alguém” e a explorou, obtendo acesso a 50 milhões de tokens de conta. É por isso que desativaram o recurso, redefiniram os tokens para essas contas e estão redefinindo para outros 40 milhões de usuários que usaram esse recurso no ano passado. A última parte parece ser mais uma precaução, mas agora estão em uma situação em que não podem ter muita segurança.

Se o token for redefinido, isso significa que uma pessoa que o possui não poderá mais acessar a conta para a qual esse token foi emitido e precisará fazer o login novamente. Os hackers não têm seu login ou senha, e isso significa que não podem mais fazer login fingindo ser você (mesmo se você estivesse entre as pessoas afetadas).

O Facebook promete atualizar seu post uma vez que fica claro o que exatamente aconteceu e se alguma das contas afetadas foi de alguma forma mal usada, mas por enquanto sugerimos fazer o que descrevemos no começo da postagem: nada. Não há nada que você possa fazer no momento, então não entre em pânico. Quando a situação esclarecer um pouco mais, apresentaremos instruções mais detalhadas, caso haja algo que você possa fazer.

Durante o Kaspersky LIVE, serão abordados tópicos como segurança em nuvem, detecção e respostas às ameaças, tecnologias emergentes,

Durante o Kaspersky LIVE, serão abordados tópicos como segurança em nuvem, detecção e respostas às ameaças, tecnologias emergentes,  Neste caso em particular, os invasores decidiram encher os bolsos com algumas

Neste caso em particular, os invasores decidiram encher os bolsos com algumas

O aplicativo também tinha um

O aplicativo também tinha um

Sendo pouco provável que os proprietários do pequeno restaurante tenham usado seu tempo livre em programação, a conclusão lógica foi que a informação era falsa. Mesmo assim, os analistas checaram o outro endereço especificado pelo certificado digital do Celas Trading Pro, e encontraram um terreno baldio.

Sendo pouco provável que os proprietários do pequeno restaurante tenham usado seu tempo livre em programação, a conclusão lógica foi que a informação era falsa. Mesmo assim, os analistas checaram o outro endereço especificado pelo certificado digital do Celas Trading Pro, e encontraram um terreno baldio.

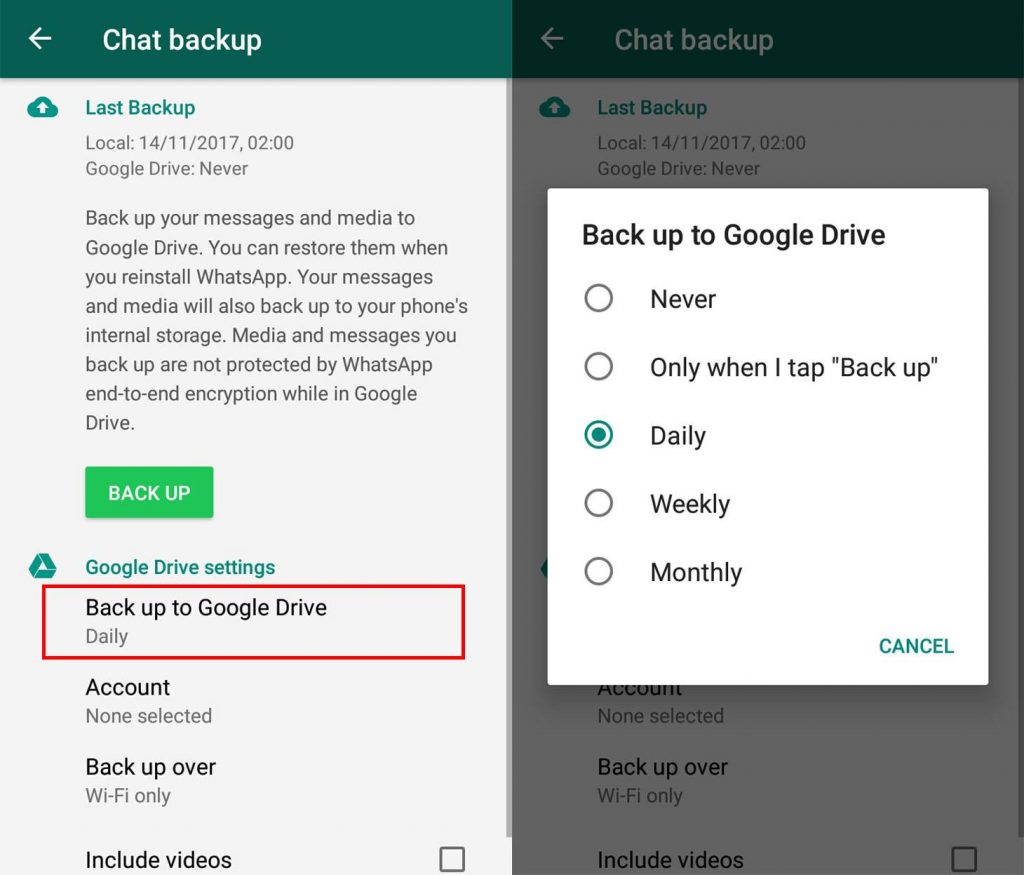

O WhatsApp para Android vai fazer um backup das suas conversas no Google Drive gratuitamente, mas backups antigos podem ser afetados. Aqui respondemos algumas questões-chave sobre segurança e privacidade de backups do WhatsApp.

O WhatsApp para Android vai fazer um backup das suas conversas no Google Drive gratuitamente, mas backups antigos podem ser afetados. Aqui respondemos algumas questões-chave sobre segurança e privacidade de backups do WhatsApp.

O

O  Os cibercriminosos exigem U$300 para devolver os arquivos, com o aviso de que esse preço é válido apenas pelas primeiras 72 horas após a infecção. Para instruções detalhadas sobre como recuperar os documentos, deve-se entrar em contato por meio de um dos dois endereços de e-mail e enviar sua identificação conforme especificado no bilhete. Contudo,

Os cibercriminosos exigem U$300 para devolver os arquivos, com o aviso de que esse preço é válido apenas pelas primeiras 72 horas após a infecção. Para instruções detalhadas sobre como recuperar os documentos, deve-se entrar em contato por meio de um dos dois endereços de e-mail e enviar sua identificação conforme especificado no bilhete. Contudo,  E lembre-se: só porque você não usa seu correio de voz, não quer dizer que ninguém mais o faça. Em seu estudo “

E lembre-se: só porque você não usa seu correio de voz, não quer dizer que ninguém mais o faça. Em seu estudo “

Os cavalos de Troia, também usados com diversas finalidades, não demonstraram um avanço tão grande quanto as RATs. Porém, diferentemente dos malware com finalidade única, a parcela de arquivos detectados aumentou de 33% no segundo semestre de 2017 para 34% no primeiro semestre de 2018. Da mesma forma que os backdoors, uma família de cavalos de Troia pode ser modificada e controlada por vários servidores de comando e controle (C&C), e cada um pode ter objetivos diferentes, como espionagem cibernética ou roubo de credenciais.

Os cavalos de Troia, também usados com diversas finalidades, não demonstraram um avanço tão grande quanto as RATs. Porém, diferentemente dos malware com finalidade única, a parcela de arquivos detectados aumentou de 33% no segundo semestre de 2017 para 34% no primeiro semestre de 2018. Da mesma forma que os backdoors, uma família de cavalos de Troia pode ser modificada e controlada por vários servidores de comando e controle (C&C), e cada um pode ter objetivos diferentes, como espionagem cibernética ou roubo de credenciais.